Η κατανόηση των τεχνικών διάρρηξης κωδικού πρόσβασης που χρησιμοποιούν οι χάκερ για να ανοίξουν τελείως τους διαδικτυακούς σας λογαριασμούς είναι ένας πολύ καλός τρόπος για να διασφαλίσετε ότι δεν θα συμβεί ποτέ σε εσάς.

Σίγουρα θα χρειάζεται πάντα να αλλάζετε τον κωδικό πρόσβασής σας, και μερικές φορές πιο επειγόντως από ό,τι νομίζετε, αλλά ο μετριασμός της κλοπής είναι ένας πολύ καλός τρόπος για να διατηρήσετε την ασφάλεια του λογαριασμού σας. Μπορείτε πάντα να κατευθυνθείτε στη διεύθυνση www.haveibeenpwned.com για να ελέγξετε εάν κινδυνεύετε, αλλά απλώς και μόνο το να πιστεύετε ότι ο κωδικός πρόσβασής σας είναι αρκετά ασφαλής ώστε να μην παραβιαστείτε είναι μια κακή νοοτροπία.

Έτσι, για να σας βοηθήσουμε να κατανοήσετε πώς οι χάκερ αποκτούν τους κωδικούς πρόσβασής σας - ασφαλείς ή με άλλο τρόπο - έχουμε συγκεντρώσει μια λίστα με τις δέκα κορυφαίες τεχνικές διάρρηξης κωδικών πρόσβασης που χρησιμοποιούνται από τους χάκερ. Ορισμένες από τις παρακάτω μεθόδους είναι σίγουρα ξεπερασμένες, αλλά αυτό δεν σημαίνει ότι δεν χρησιμοποιούνται ακόμα. Διαβάστε προσεκτικά και μάθετε τι να μετριάζετε.

Οι δέκα κορυφαίες τεχνικές διάρρηξης κωδικών πρόσβασης που χρησιμοποιούνται από χάκερ

1. Λεξικό Επίθεση

Η επίθεση λεξικού χρησιμοποιεί ένα απλό αρχείο που περιέχει λέξεις που μπορούν να βρεθούν σε ένα λεξικό, εξ ου και το μάλλον απλό όνομά του. Με άλλα λόγια, αυτή η επίθεση χρησιμοποιεί ακριβώς το είδος των λέξεων που πολλοί άνθρωποι χρησιμοποιούν ως κωδικό πρόσβασής τους.

Η έξυπνη ομαδοποίηση λέξεων μαζί, όπως "letmein" ή "superadministratorguy" δεν θα αποτρέψει το σπάσιμο του κωδικού πρόσβασής σας με αυτόν τον τρόπο - λοιπόν, όχι για περισσότερα από μερικά επιπλέον δευτερόλεπτα.

2. Επίθεση Brute Force

Παρόμοια με την επίθεση λεξικού, η επίθεση ωμής βίας συνοδεύεται από ένα πρόσθετο μπόνους για τον χάκερ. Αντί να χρησιμοποιούν απλώς λέξεις, μια επίθεση ωμής βίας τους επιτρέπει να ανιχνεύουν λέξεις που δεν περιέχουν λεξικό επεξεργαζόμενοι όλους τους πιθανούς αλφαριθμητικούς συνδυασμούς από aaa1 έως zzz10.

Δεν είναι γρήγορο, με την προϋπόθεση ότι ο κωδικός πρόσβασής σας είναι μεγαλύτερος από λίγους χαρακτήρες, αλλά θα αποκαλύψει τον κωδικό πρόσβασής σας τελικά. Οι επιθέσεις ωμής βίας μπορούν να μειωθούν με την παροχή πρόσθετης υπολογιστικής ιπποδύναμης, τόσο όσον αφορά την ισχύ επεξεργασίας – συμπεριλαμβανομένης της αξιοποίησης της ισχύος της GPU της κάρτας γραφικών σας – και τους αριθμούς μηχανών, όπως η χρήση κατανεμημένων μοντέλων υπολογιστών όπως οι διαδικτυακοί εξορύκτες bitcoin.

3. Rainbow Table Attack

Τα τραπέζια Rainbow δεν είναι τόσο πολύχρωμα όσο μπορεί να υπονοεί το όνομά τους, αλλά, για έναν χάκερ, ο κωδικός πρόσβασής σας θα μπορούσε κάλλιστα να βρίσκεται στο τέλος του. Με τον πιο απλό τρόπο, μπορείτε να συνθέσετε έναν πίνακα ουράνιου τόξου σε μια λίστα προ-υπολογισμένων κατακερματισμών – την αριθμητική τιμή που χρησιμοποιείται κατά την κρυπτογράφηση ενός κωδικού πρόσβασης. Αυτός ο πίνακας περιέχει κατακερματισμούς όλων των πιθανών συνδυασμών κωδικών πρόσβασης για οποιονδήποτε δεδομένο αλγόριθμο κατακερματισμού. Οι πίνακες του ουράνιου τόξου είναι ελκυστικοί καθώς μειώνουν τον χρόνο που απαιτείται για να σπάσετε έναν κατακερματισμό κωδικού πρόσβασης για να αναζητήσετε απλώς κάτι σε μια λίστα.

Ωστόσο, τα τραπέζια του ουράνιου τόξου είναι τεράστια, δυσκίνητα πράγματα. Απαιτούν σοβαρή υπολογιστική ισχύ για να εκτελεστούν και ένας πίνακας γίνεται άχρηστος εάν ο κατακερματισμός που προσπαθεί να βρει έχει «αλατιστεί» με την προσθήκη τυχαίων χαρακτήρων στον κωδικό πρόσβασής του πριν από τον κατακερματισμό του αλγόριθμου.

Γίνεται λόγος για αλατισμένα τραπέζια ουράνιου τόξου που υπάρχουν, αλλά αυτά θα ήταν τόσο μεγάλα που θα ήταν δύσκολο να χρησιμοποιηθούν στην πράξη. Πιθανότατα θα λειτουργούσαν μόνο με ένα προκαθορισμένο σύνολο «τυχαίων χαρακτήρων» και συμβολοσειρές κωδικού πρόσβασης κάτω των 12 χαρακτήρων, καθώς το μέγεθος του πίνακα θα ήταν απαγορευτικό ακόμη και σε κρατικούς χάκερ.

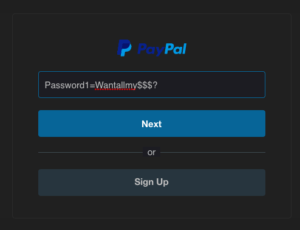

4. Ψάρεμα

Υπάρχει ένας εύκολος τρόπος για χακάρισμα, ζητήστε από τον χρήστη τον κωδικό πρόσβασής του. Ένα email ηλεκτρονικού ψαρέματος οδηγεί τον ανυποψίαστο αναγνώστη σε μια πλαστή σελίδα σύνδεσης που σχετίζεται με οποιαδήποτε υπηρεσία στην οποία θέλει να έχει πρόσβαση ο χάκερ, συνήθως ζητώντας από τον χρήστη να διορθώσει κάποιο τρομερό πρόβλημα με την ασφάλειά του. Στη συνέχεια, αυτή η σελίδα διαγράφει τον κωδικό πρόσβασής του και ο χάκερ μπορεί να τον χρησιμοποιήσει για δικό του σκοπό.

Γιατί να μπείτε στον κόπο να σπάσετε τον κωδικό πρόσβασης όταν ο χρήστης θα σας τον δώσει με χαρά;

5. Κοινωνική Μηχανική

Η κοινωνική μηχανική λαμβάνει ολόκληρη την έννοια «ρωτήστε τον χρήστη» εκτός των εισερχομένων που το ηλεκτρονικό ψάρεμα τείνει να κολλήσει με και στον πραγματικό κόσμο.

Ένα από τα αγαπημένα του κοινωνικού μηχανικού είναι να τηλεφωνήσει σε ένα γραφείο υποδυόμενος έναν τεχνικό ασφάλειας πληροφορικής και απλά να ζητήσει τον κωδικό πρόσβασης στο δίκτυο. Θα εκπλαγείτε με το πόσο συχνά λειτουργεί αυτό. Μερικοί έχουν ακόμη και τις απαραίτητες γονάδες για να φορέσουν ένα κοστούμι και ένα σήμα ονόματος πριν μπουν σε μια επιχείρηση για να κάνουν στον υπάλληλο της ρεσεψιονίστ την ίδια ερώτηση πρόσωπο με πρόσωπο.

6. Κακόβουλο λογισμικό

Ένα keylogger ή scraper οθόνης, μπορεί να εγκατασταθεί από κακόβουλο λογισμικό που καταγράφει όλα όσα πληκτρολογείτε ή λαμβάνει στιγμιότυπα οθόνης κατά τη διάρκεια μιας διαδικασίας σύνδεσης και, στη συνέχεια, προωθεί ένα αντίγραφο αυτού του αρχείου στο hacker central.

Κάποιο κακόβουλο λογισμικό θα αναζητήσει την ύπαρξη ενός αρχείου κωδικού πρόσβασης προγράμματος περιήγησης ιστού και θα το αντιγράψει, το οποίο, εκτός εάν κρυπτογραφηθεί σωστά, θα περιέχει εύκολα προσβάσιμους αποθηκευμένους κωδικούς πρόσβασης από το ιστορικό περιήγησης του χρήστη.

7. Σπάσιμο εκτός σύνδεσης

Είναι εύκολο να φανταστεί κανείς ότι οι κωδικοί πρόσβασης είναι ασφαλείς όταν τα συστήματα που προστατεύουν κλειδώνουν τους χρήστες μετά από τρεις ή τέσσερις λανθασμένες εικασίες, εμποδίζοντας τις αυτοματοποιημένες εφαρμογές εικασίας. Λοιπόν, αυτό θα ίσχυε αν δεν υπήρχε το γεγονός ότι οι περισσότερες παραβιάσεις κωδικών πρόσβασης γίνονται εκτός σύνδεσης, χρησιμοποιώντας ένα σύνολο κατακερματισμών σε ένα αρχείο κωδικού πρόσβασης που έχει «ληφθεί» από ένα παραβιασμένο σύστημα.

Συχνά ο εν λόγω στόχος έχει παραβιαστεί μέσω εισβολής σε τρίτο μέρος, το οποίο στη συνέχεια παρέχει πρόσβαση στους διακομιστές του συστήματος και σε αυτά τα πολύ σημαντικά αρχεία κατακερματισμού κωδικών πρόσβασης χρήστη. Στη συνέχεια, το πρόγραμμα επεξεργασίας κωδικού πρόσβασης μπορεί να πάρει όσο χρειάζεται για να προσπαθήσει να σπάσει τον κώδικα χωρίς να ειδοποιήσει το σύστημα-στόχο ή τον μεμονωμένο χρήστη.

8. Σέρφινγκ ώμων

Μια άλλη μορφή κοινωνικής μηχανικής, το σέρφινγκ ώμων, όπως ακριβώς υπονοεί, συνεπάγεται το να κρυφοκοιτάζεις πάνω από τους ώμους ενός ατόμου ενώ εισάγει διαπιστευτήρια, κωδικούς πρόσβασης κ.λπ. Αν και η ιδέα είναι πολύ χαμηλής τεχνολογίας, θα εκπλαγείς με πόσους κωδικούς πρόσβασης και ευαίσθητες πληροφορίες κλαπεί με αυτόν τον τρόπο, γι' αυτό να έχετε υπόψη σας το περιβάλλον σας όταν έχετε πρόσβαση σε τραπεζικούς λογαριασμούς κ.λπ. εν κινήσει.

Οι χάκερ που έχουν περισσότερη αυτοπεποίθηση θα πάρουν το πρόσχημα ενός ταχυμεταφορέα δεμάτων, τεχνικού σέρβις κλιματισμού ή οτιδήποτε άλλο τους δίνει πρόσβαση σε ένα κτίριο γραφείων. Μόλις μπουν μέσα, η «στολή» του προσωπικού σέρβις παρέχει ένα είδος δωρεάν πάσο για να περιπλανηθεί ανεμπόδιστα και να σημειώσει τους κωδικούς πρόσβασης που εισάγονται από γνήσια μέλη του προσωπικού. Παρέχει επίσης μια εξαιρετική ευκαιρία για να δείτε όλες αυτές τις σημειώσεις post-it που είναι κολλημένες στο μπροστινό μέρος των οθονών LCD με τα στοιχεία σύνδεσης γραμμένα πάνω τους.

9. Spidering

Οι έμπειροι χάκερ έχουν συνειδητοποιήσει ότι πολλοί εταιρικοί κωδικοί πρόσβασης αποτελούνται από λέξεις που συνδέονται με την ίδια την επιχείρηση. Η μελέτη της εταιρικής βιβλιογραφίας, του υλικού πωλήσεων ιστοτόπων, ακόμη και των ιστότοπων ανταγωνιστών και εισηγμένων πελατών μπορεί να παρέχει τα πυρομαχικά για τη δημιουργία μιας προσαρμοσμένης λίστας λέξεων για χρήση σε μια επίθεση ωμής βίας.

Πραγματικά έμπειροι χάκερ έχουν αυτοματοποιήσει τη διαδικασία και έχουν αφήσει μια εφαρμογή spidering, παρόμοια με τους ανιχνευτές Ιστού που χρησιμοποιούν κορυφαίες μηχανές αναζήτησης, να αναγνωρίζει λέξεις-κλειδιά, να συλλέγει και να συγκεντρώνει τις λίστες για αυτές.

10. Μαντέψτε

Ο καλύτερος φίλος των σπαστών κωδικών πρόσβασης, φυσικά, είναι η προβλεψιμότητα του χρήστη. Εάν δεν έχει δημιουργηθεί ένας πραγματικά τυχαίος κωδικός πρόσβασης χρησιμοποιώντας λογισμικό αφιερωμένο στην εργασία, ένας «τυχαίος» κωδικός πρόσβασης που δημιουργείται από τον χρήστη είναι απίθανο να είναι κάτι τέτοιο.

Αντίθετα, χάρη στη συναισθηματική προσκόλληση του εγκεφάλου μας με πράγματα που μας αρέσουν, οι πιθανότητες είναι ότι αυτοί οι τυχαίοι κωδικοί πρόσβασης βασίζονται στα ενδιαφέροντά μας, τα χόμπι, τα κατοικίδια, την οικογένειά μας και ούτω καθεξής. Στην πραγματικότητα, οι κωδικοί πρόσβασης τείνουν να βασίζονται σε όλα τα πράγματα για τα οποία μας αρέσει να συζητάμε στα κοινωνικά δίκτυα και ακόμη και να συμπεριλαμβάνουμε στα προφίλ μας. Οι κροτίδες κωδικών πρόσβασης είναι πολύ πιθανό να εξετάσουν αυτές τις πληροφορίες και να κάνουν μερικές –συχνά σωστές– μορφωμένες εικασίες όταν επιχειρούν να σπάσουν έναν κωδικό πρόσβασης σε επίπεδο καταναλωτή χωρίς να καταφύγουν σε επιθέσεις λεξικού ή ωμής βίας.

Άλλες επιθέσεις που πρέπει να προσέχετε

Αν στους χάκερ λείπει κάτι, αυτό δεν είναι δημιουργικότητα. Χρησιμοποιώντας μια ποικιλία τεχνικών και προσαρμοζόμενοι σε διαρκώς μεταβαλλόμενα πρωτόκολλα ασφαλείας, αυτοί οι παρεμβαλλόμενοι συνεχίζουν να πετυχαίνουν.

Για παράδειγμα, οποιοσδήποτε στα Social Media έχει δει πιθανώς τα διασκεδαστικά κουίζ και τα πρότυπα που σας ζητούν να μιλήσετε για το πρώτο σας αυτοκίνητο, το αγαπημένο σας φαγητό, το νούμερο ένα τραγούδι στα 14α γενέθλιά σας. Αν και αυτά τα παιχνίδια φαίνονται αβλαβή και είναι σίγουρα διασκεδαστικό να δημοσιεύονται, είναι στην πραγματικότητα ένα ανοιχτό πρότυπο για ερωτήσεις ασφαλείας και απαντήσεις επαλήθευσης πρόσβασης λογαριασμού.

Κατά τη δημιουργία ενός λογαριασμού, ίσως δοκιμάστε να χρησιμοποιήσετε απαντήσεις που στην πραγματικότητα δεν σας αφορούν, αλλά που μπορείτε να θυμάστε εύκολα. «Ποιο ήταν το πρώτο σας αυτοκίνητο;» Αντί να απαντάτε με ειλικρίνεια, βάλτε το αυτοκίνητο των ονείρων σας. Διαφορετικά, απλώς μην δημοσιεύετε απαντήσεις ασφαλείας στο διαδίκτυο.

Ένας άλλος τρόπος για να αποκτήσετε πρόσβαση είναι απλώς να επαναφέρετε τον κωδικό πρόσβασής σας. Η καλύτερη γραμμή άμυνας ενάντια σε έναν παρεμβαίνοντα που επαναφέρει τον κωδικό πρόσβασής σας είναι να χρησιμοποιήσετε μια διεύθυνση email που ελέγχετε συχνά και να διατηρείτε ενημερωμένα τα στοιχεία επικοινωνίας σας. Εάν είναι διαθέσιμο, ενεργοποιείτε πάντα τον έλεγχο ταυτότητας 2 παραγόντων. Ακόμα κι αν ο χάκερ μάθει τον κωδικό πρόσβασής σας, δεν μπορεί να έχει πρόσβαση στον λογαριασμό χωρίς έναν μοναδικό κωδικό επαλήθευσης.

Συχνές Ερωτήσεις

Γιατί χρειάζομαι διαφορετικό κωδικό πρόσβασης για κάθε ιστότοπο;

Πιθανότατα γνωρίζετε ότι δεν πρέπει να δίνετε τους κωδικούς πρόσβασής σας και δεν πρέπει να κατεβάζετε περιεχόμενο με το οποίο δεν είστε εξοικειωμένοι, αλλά τι γίνεται με τους λογαριασμούς στους οποίους συνδέεστε καθημερινά; Ας υποθέσουμε ότι χρησιμοποιείτε τον ίδιο κωδικό πρόσβασης για τον τραπεζικό σας λογαριασμό που χρησιμοποιείτε για έναν αυθαίρετο λογαριασμό όπως το Grammarly. Εάν το Grammarly παραβιαστεί, ο χρήστης έχει και τον τραπεζικό σας κωδικό πρόσβασης (και πιθανώς το email σας που θα σας διευκολύνει να αποκτήσετε πρόσβαση σε όλους τους οικονομικούς σας πόρους).

Τι μπορώ να κάνω για να προστατεύσω τους λογαριασμούς μου;

Η χρήση του 2FA σε οποιουσδήποτε λογαριασμούς που προσφέρουν τη δυνατότητα, η χρήση μοναδικών κωδικών πρόσβασης για κάθε λογαριασμό και η χρήση ενός μείγματος γραμμάτων και συμβόλων είναι η καλύτερη γραμμή άμυνας κατά των χάκερ. Όπως αναφέρθηκε προηγουμένως, υπάρχουν πολλοί διαφορετικοί τρόποι με τους οποίους οι χάκερ αποκτούν πρόσβαση στους λογαριασμούς σας, επομένως άλλα πράγματα που πρέπει να βεβαιωθείτε ότι κάνετε τακτικά είναι να διατηρείτε ενημερωμένα το λογισμικό και τις εφαρμογές σας (για ενημερώσεις κώδικα ασφαλείας) και αποφεύγοντας τυχόν λήψεις με τις οποίες δεν είστε εξοικειωμένοι.

Ποιος είναι ο ασφαλέστερος τρόπος διατήρησης κωδικών πρόσβασης;

Η παρακολούθηση πολλών μοναδικά περίεργων κωδικών πρόσβασης μπορεί να είναι απίστευτα δύσκολη. Αν και είναι πολύ καλύτερο να περάσετε από τη διαδικασία επαναφοράς κωδικού πρόσβασης παρά να παραβιάζετε τους λογαριασμούς σας, είναι χρονοβόρο. Για να διατηρήσετε τους κωδικούς πρόσβασής σας ασφαλείς, μπορείτε να χρησιμοποιήσετε μια υπηρεσία όπως το Last Pass ή το KeePass για να αποθηκεύσετε όλους τους κωδικούς πρόσβασης του λογαριασμού σας.

Μπορείτε επίσης να χρησιμοποιήσετε έναν μοναδικό αλγόριθμο για να διατηρήσετε τους κωδικούς πρόσβασής σας και να τους κάνετε πιο εύκολο να θυμάστε. Για παράδειγμα, το PayPal θα μπορούσε να είναι κάτι σαν hwpp+c832. Ουσιαστικά, αυτός ο κωδικός πρόσβασης είναι το πρώτο γράμμα κάθε αλλαγής στη διεύθυνση URL (//www.paypal.com) με τον τελευταίο αριθμό στο έτος γέννησης όλων των ατόμων στο σπίτι σας (για παράδειγμα). Όταν πηγαίνετε να συνδεθείτε στο λογαριασμό σας, δείτε τη διεύθυνση URL που θα σας δώσει τα πρώτα γράμματα αυτού του κωδικού πρόσβασης.

Προσθέστε σύμβολα για να κάνετε τον κωδικό πρόσβασής σας ακόμα πιο δύσκολο να χακάρετε, αλλά οργανώστε τα έτσι ώστε να είναι πιο εύκολο να τα θυμάστε. Για παράδειγμα, το σύμβολο "+" μπορεί να είναι για οποιουσδήποτε λογαριασμούς που σχετίζονται με ψυχαγωγία, ενώ το σύμβολο "!" μπορεί να χρησιμοποιηθεί για οικονομικούς λογαριασμούς.